הגנה על זהויות וגישה Azure AD PIM

ימים בודדים זה הממוצע שלוקח לתוקף, מרגע החדירה, עד להשגת גישה פריבילגית בענן, ובמקרים רבים מאפשרת לנוע הלאה אל סביבות ענן אחרות או אל הסביבה המקומית. כידוע, כיום, ארגונים רבים מתחו את הסביבה המקומית אל שלושה ואף ארבעה ספקי ענן, ובמצב כזה קשה יותר עד בלתי אפשרי לדעת על תנועות רוחביות בין מספר סביבות ענניות ובין הסביבה המקומית.

בסביבות רוחביות ישנם יותר חשבונות חזקים, יותר אדמינים המוגדרים במערכת ומשתמשים רבים בעלי הרשאות גבוהות הניגשים ביומיום אל משאבים ונכסים של הארגון, ולכן במצבים כאלה ניהול הגישה ואבטחה סביב חשבונות פריבילגים הוא חשוב מאוד. המושגים וראשי התיבות של PIM, PAM, IAM ושאר ראשי תיבות של ניהול זהויות וגישה קשורים לאותו נושא: פתרונות לאבטחת נכסים רגישים בארגון. ולכן כל אותם מונחים עוסקים בהגנה ושמירה על מערכות ונתונים על ידי ניהול לאיזה חשבונות יש גישה ומה מותר לבצע ואף מה מותר לראות.

רבים מאותם ראשי תיבות אלה כוללים את המילים "הרשאות" או "פריבילגיות ". אז מה ההבדל?

אם אפשר להגדיר בקצרה על הרשאות (Privilege), אז הרשאות היא הסמכות לבצע שינויים במערכת או רכיב, ולכן לחשבונות שונים יכולים להיות הרשאות רמות שונות של הרשאות.

נחזור אל Privileged, פריבילגיות מאפשר לבצע פעולות על סמך הרשאות שניתנו, למשל חשבון מוגן, זהות עם פריבילגיה וכן הלאה.

למשל, כאשר מישהו אומר "לחשבון זה יש הרשאות", הכוונה היא שיש לחשבון רמה גבוהה יותר של גישה והרשאות מאשר חשבון רגיל, ואפשר גם לומר, חשבון מיועד.

בדוגמה לתפקיד מנהל, למרות שלמנהל יש רמה מסוימת של הרשאות הוא או היא עדיין זקוקים לחשבון הרשאה על מנת לבצע משימות הרשאות.

בגישה פריבילגית (Privileged Access), ישנו חשבון פריבילגי המאפשרים לאותו חשבון לנהל אפליקציות, שירותי ענן, רכיבים וכן הלאה. ובנוסף לכך חשבונות אלה מספקים רמות גישה ניהוליות או ייעודיות בהתבסס על רמות גבוהות יותר של הרשאות המשותפות.

המשתמש הטיפוסי בחשבון המיועד הוא מנהל מערכת האחראי על ניהול סביבה או מנהל IT של מערכות, משאבים והגדרות בענן.

על סמך אחד המחקרים של חברת גרטנר, "ניהול סיכונים אינו יכול להיות תגובתי בלבד, וסיכונים עסקיים דיגיטליים ניתנים לגילוי, צפייה, חיזוי והערכה באמצעות פעולות שונות המותאמות לרמת הסיכון, הננקטות כדי לשנות את מצב האבטחה והסיכון של הארגון".

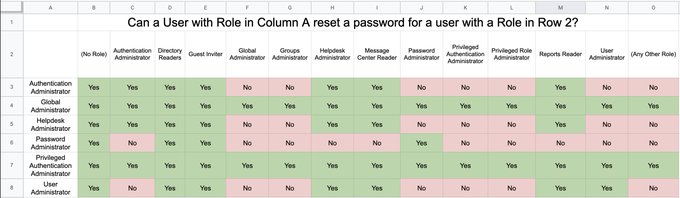

אנו חייבים לפקח על חשבונות וגישה, אחרת יוזר בעל הרשאות נמכות יותר יכול לבצע פעולות כולל איפוס סיסמה על יוזר גבוה יותר. המטריצה באה נוםנת אינדיקציה לגבי היוזרים שיכולים לשנות סיסמאות ליוזרים אחרים. ותודה ל Andy Robbins על המטריצה.

מהו Azure AD PIM

הרכיב של Azure AD Privileged Identity Management או בקצרה AAD PIM (או ניהול זהויות מורשה) הינו חלק מתוך Azure AD Security והוא שירות המאפשר לנהל, לשלוט ולפקח על הגישה למשאבים ונכסים חשובים מול סביבת הענן. משאבים ונכסים אלה כוללים בין היתר משאבים, כגון, שירותי הענן של Microsoft 365, Intune, Azure ונוספים.

Azure AD PIM מפשט את הגילוי ואת ההגנה על חשבונות פריבילגיים בסביבות ענן, והיכולות של AAD PIM מאפשרות אוטומציה בעל הגילוי, התרעה ותגובה לתקיפת לחשבונות שאינם מנוהלים וכאלה שעלולים להיות מסוכנים.

ניהול זהויות מורשה של Azure AD מספק אפשרויות בסיסיות ומתקדמות למנהלי מערכת להנגיש גישה מורשית, תוך צמצום האפשרות של הפרות אבטחה באמצעות חשבונות מנהל מוגדרים.

ישנם סיבות רבות להפעלה והגדרה של AAD PIM, בין היתר, הצורך למזער את מספר האנשים שיש להם גישה למידע או משאבים ונכסים מכיוון שזה מצמצם את הסיכוי ששחקן זדוני יקבל גישה (או גרוע מכך יהיה עם אחיזה), או שמשתמש מורשה ישפיע באופן לא מכוון על משאב רגיש.

יחד עם זאת, חשבונות עלי הרשאות עדיין צריכים לבצע פעולות ניהוליות אך מוגבלות בשירותי הענן השונים, ולכן ישנם אפשרויות שונות, כגון, הרשאה למשתמשים על סמך גישה בזמן באמת (JIT) לשירותי הענן.

לצד זה, ישנו צורך בפיקוח על מה אותם חשבונות בעלי הרשאות מבצעים עם הרשאות גבוהנות מול המשאבים והנכסים בארגון.

בגישה פריבילגית ישנם מספק הגבלת תפקידים מבוססת על גבי זמן ואישור, ובכדי להקטין את הסיכונים של הרשאות גישה מיותרות או כאלה שאר מנוצלות לרעה על משאבים ונכסים חשובים.

בין היתר ניתן למצוא אפשרויות שונות, כגון:

- גישה מוגבלת בזמן אמת בדיוק לשירותי הענן

- הקצאת גישה לפי פרק זמן מסוים (תאריך התחלה ותאריך סיום)

- דרישת אישור להפעלת תפקידים מסוימים

- תנאים וחוקים לאכיפת מנגנוני אבטחה כגון MFA

- התראה על פעולות PIM, למשל, שמופעלים תפקידים מסוימים

- ניטור ומעקב אחר גישה של חשבונות עלי הרשאות

תרחישי PIM

ניהול PIM כולל תרחישים רבים ושונים, למשל, ניהול קבלני משנה, חשבונות בעלי הרשאות ותפקידים בארגון היררכי, הקצאת גישה זמנית ועוד.

מכיוון שניהול באמצעות PIM יכול להיעשות בתרחישים שונים ישנם קגוריה של שלושה תרחישים עיקריים:

הרשאות לחשבון בעל הרשאות גבוהות – אדמין בארגון עם תפקידי ספציפי, למשל כזה שמצריך גישה רק אל Role ייעודי. במצב כזה נוכל לעבוד לפי הדגשים הבאים:

- בקשה לאישור מול תפקידים שונים או גישה מבוססי Azure AD Roles

- הגדרת מול מאשר ספציפי לאותם בקשות

- ניטור ומעקב אחר בקשות של אותם Azure AD Roles

בקשות גישה זמנית – במצבים בהם ישנם קבלני משנה שצריכים גישה אל משאב ענן, ולכן אפשרי לבצע הגדרות לפי התנאים הבאים:

- אישור או דחיית בקשות לגישה או הרשאות

- מעקב אחר בקשות של תפקידים ספציפיים

- הצדקה לבקשת גישה לפי תנאים מסוימים

- אכיפת מדיניות אבטחה לפי תנאים שונים, כגון: MFA

גישה לאורחים (Guest) – גם לאובייקטים מסוג Guest ניתן לאפשר גישה זמנית או גישה זמנית עם הרשאות, ובמצב כזה אנו יכולים לנהל את הגישה לפי המאפיינים הבאים:

- גישה למשאב נדרש וספציפי בלבד

- תנאים להזגהות בגישה, למשל תנאי לוגין עם MFA

- גישה למשאב על סמך תנאים ולפי פרק זמן מסוים

בנוסף לתרחישים הנ"ל ישנם תרחישים רבים בהם כדאי ומומלץ להפעיל PIM ולהגביל גישה למשאבים ונכסים בענן.

טיפ: מומלץ לנהל את גל הגישה של אורחים באמצעות PIM וזאת בכדי לצמצם את הגישה והאפשרויות של אובייקטים מסוג זה.

תפקידים ואחריות

מכיוון שישנם בשירותי הענן של Office 365 ושל Azure אינספור רכיבים, תפקידים ומאשבים שאליהם ניתן לגשת, ישנה חלוקה של תפקידים בתוך AAD PIM.

AAD PIM מאפשר לנהל גישה לפי Roles ספציפיים:

Azure AD Roles – מאפשר ומרכז את הגישה של כל התפקידים הקיימים על סמך Roles של Azure AD, כגון: Global Admin, Security Admin, DevOps Admin וכן הלאה.

Azure Resource Roles – מאפשר גישה לכל משאבי הענן של Azure, כמו: Azure Reource Group, Subscription, Management Group וכן הלאה. בנוסף לכך מאפשר עריכה מול Custom Role מול Azure.

טיפ: בשלב ראשון מומלץ מאוד לנהל את כל המשתמשים בתפקידי Global Administrators וכן Security Administrators באמצעות PIM, וזאת בגלל שחשבונות אלה הם הרחשובים ביותר בענן.

בכל Role שהוזכר ישנם שני מצבים עיקריים של חשבונות לכל Role ספציפי:

- Eligible – משתמש אשר זכאי לגישה ועל סמך אקטיבציה טרם גישה למשאבים, למשל, אקטיבציה על סמך רישום והזדהות באמצעות MFA או סמך תנאי אחר.

- Active – משתמש עם גישה למשאבים וכזה שאינו צריך לבצע פעולה כלשהיא כאשר ניגש למשאב.

הפעלה והגדרת AAD PIM

הפעלה והגדרת AAD PIM אינה מורכבת כלל אך חשוב מאוד להפריד בין שלב התכנון והאיפיון שם מחלקים את ההגדרה לפי מאפיינים שונים, כגון: גישה לפי תפקידים, גישה למשאבים, תנאי הזדהות, בקשות ואישורים, זמני התחברות וכן הלאה.

דרישות סף

בכדי להפעיל AAD PIM צריך את הדרישות הבאות:

- רישוי Azure AD Premium P2 (או רישוי EMS E5 או ME5)

- הרשאות Global Administrator

בכניסה לפורטל Azure נבחר באפשרות של Privileged Identity Management ולאחר מכן נבצע Consent כולל לוגין והזדהות מחדש ונפעיל את האפשרות באופן הדיפולטי. תהליך של דקות בודדות.

טיפ: האדמין שמפעיל את AAD PIM מוגדר באופן דיפולטי עם שלושה תפקידים אקטיביים

לאחר ביצוע רישום (Consent + Signup) כל אדמין וחשבון בעל הרשאות יכול לגשת לממשק Privileged Identity Management, ובגישה לממשק כל חשבון על הרשאות או משתמש אשר קיבל אפשרות גישה יכול לראות נתונים מסוימים.

טיפ: ניתן להגביל את הגישה לממשק ולאפשר בשלב ראשון גישה רק לחשבונות בעלי הרשאות גבוהות

לאחר שהממשק של Privileged Identity Management זמין ישנם מספר פעולות רבות שניתן לבצע אך ישנם פעולות עיקריות שאנו מבצעים: ניהול הגישה וניטור ומעקב אחר פעולות PIM.

לדוגמה, אם נקח את האפשרות של Azure Resources נוכל להציג את המשאבים שהוגדרו עד כה ואת החברים שהם חלק מאותו Role

במידה ונכנסים אל Role מסוג Contributor נוכל לראות את החשבונות שהוגדרו לפי אותם Roles ספציפיים, ובנוסף לכך נוכל לדעת באפשרות של Review ולעקוב אחר פעולות שנעשו על גבי אותו Role.

לסיכום, האפשרויות של AAD PIM הם חלק מתוך ניהול הזויות והגישה של Azure AD, ולכן מומלץ מומלץ להפעיל את היכולות של PIM במטרה לצמצם את הגישה לחשבונות פרביליגיים לל משאבים ונכסים חשובים.

3 Responses

[…] מידע נוסף לגבי חשבונות פריבילגיים בענן ניתן למצוא במאמר הגנה על זהויות וגישה Azure AD PIM […]

[…] בעבר העליתי מאמר של הגנה על זהויות וגישת PIM בתשתית Azure AD. בזמנו מקום טוב להתחיל ממנו והיום אנו צריכים כבר ניהול […]

[…] בעבר העליתי מאמר של הגנה על זהויות וגישת PIM בתשתית Azure AD. בזמנו מקום טוב להתחיל ממנו והיום אנו צריכים כבר ניהול […]